- Telefonnummer

- 044 436 88 88

- Fax

- 044 436 88 99

- contact@bnw.ch

- info@bnw.ch

- 3cx@bnw.ch

- Service@bnw.ch

- 105769318498638

- Website

- www.bnw.ch

Informationen

Über 20 Jahren agieren wir innerhalb der Burkhalter Gruppe, der führenden, unabhängigen Gesamtanbieterin von Elektrotechnik am Bauwerk, als Kompetenzzentrum für Kommunikationstechnik. Langjährige Erfahrung im Planen, Installieren von Kommunikationslösungen mit maximalen Nutzen zu minimalen Kosten

Keywords Kommunikationslösungen Cloud Burkhalter Net Works, 3CX Cloud Telefonie Schweiz Burkhalter Net Works, 3CX in Zürich Burkhalter Net Works, 3CX Cloud Telefonie in Zürich Hosting Burkhalter Net Works, 3CX Hosting Burkhalter Net Works, Unified Communication IP Telefonie Burkhalter Net Works, VoIP-Kommunikationslösung Burkhalter Net Works, On Premise-Lösungen Burkhalter Net Works, Managed VoIP-Kommunikationslösung Burkhalter Net Works, Unified Communications Burkhalter Net Works, CTI Software Burkhalter Net Works, Contact Center Burkhalter Net Works, Callcenterlösung Burkhalter Net Works, Call-Workflows Burkhalter Net Works, CRM-Integration Burkhalter Net Works, Telefonie Cloud on premise Burkhalter Net Works, SIP-Trunk Burkhalter Net Works, Live Chat Burkhalter Net Works, Microsoft Temas Integration Burkhalter Net Works, Microsoft 365 Integration Burkhalter Net Works, IVR Burkhalter Net Works, Video-Meetings Burkhalter Net Works, Webmeeting Burkhalter Net Works, Webclient , Softclient Burkhalter Net Works, Professionelle Ansagen Burkhalter Net Works, Cloudbasierte Services Burkhalter Net Works, cloudbasierten Lösungen Burkhalter Net Works, Net Works PHONE, Net Works ALERTING, Net Works BACKUP,, Net Works FACILITY und Net Works PHONE, Arbeitssicherheit , Alleinarbeiterschutz Burkhalter Net Works, Wächterschutz, Security Burkhalter Net Works, Geofencing Loneworker, Zutrittskontrolle (ZUKO) Burkhalter Net Works, Biometrie-Leser Personenschutz Burkhalter Net Works, Eskalations–Management Burkhalter Net Works, Videoüberwachung (CCTV) Burkhalter Net Works, Avigilon Thermografie, Appearance Search-Technologie, Gesichtserkennung Burkhalter Net Works, Focus of Attention (FoA) Kennzeichenerkennung (LPR) Videoanalyse Burkhalter Net Works, Unusual Activity Detection (UAD) Burkhalter Net Works, Unusual Motion Detection (UMD) Burkhalter Net Works, Hikvision, Adaptives IR, Mini Dome Burkhalter Net Works, Pro-Kamerareihe, Fisheye-Kamera, Multisensor-Kamera Burkhalter Net Works, PTZ-Kamera, explosionsgeschützte Kameras Burkhalter Net Works, Seniorenlösungen Burkhalter Net Works, Notrufknopf, Lokalisierung, Dementenschutz Burkhalter Net Works, Weglaufschutz für demente Personen Burkhalter Net Works, Patientennotruf, Seniorennotruf Burkhalter Net Works, Personennotruf-Lösungen, Schwesternruf Burkhalter Net Works, Schwesternruf für Altersheime Burkhalter Net Works, Patienten und Bewohnerruf Burkhalter Net Works, Lösung für Healthcare Burkhalter Net Works, Drahtloses System Burkhalter Net Works, IT Smart ICT Burkhalter Net Works, Universelle Kommunikationsverkabelung UKV Burkhalter Net Works, Glasfaser LWL, Switching Burkhalter Net Works, Routing, Informatikdienstleistungen Burkhalter Net Works, Alcatel-Lucent Enterprise Burkhalter Net Works, WLAN-Planungs- und Simulationssoftware Burkhalter Net Works, Ekahau , Meraki Burkhalter Net Works, Cambium Networks Burkhalter Net Works, wifi 6, Ubiquiti Networks Burkhalter Net Works, wlan outdoor, wlan indoor Burkhalter Net Works, WLAN Verstärker, WLAN Messung Burkhalter Net Works, Mobile Kommunikation Burkhalter Net Works, DECT, SNOM, Yealink, Gigaset, Panasonic Burkhalter Net Works, Unify Atos, Voice over WLAN Burkhalter Net Works, WLAN-Telefonie Burkhalter Net Works, Wifi-Calling (VoWiFi) Burkhalter Net Works, Inhouse GSM Verstärkung Burkhalter Net Works, 3CX Zürich Burkhalter Net Works, Networks Zürich, Networks in Zürich, Net Work Zürich, Net Work in Zürich, Totmann Schaltung Burkhalter Net Works, 3CX Cloud Provider Burkhalter Net Works, 3CX Partner Burkhalter Net Works, Schweizer Kommunikationstechnik Burkhalter Net Works, Hosted PBX Burkhalter Net Works, Technologiepartner VoIP Zürich Burkhalter Net Works, 3CX Schweiz Burkhalter Net Works, ICT Information - Communication Technology Zürich, 3CX Anbieter Schweiz Burkhalter Net Works, 3CX Installationen Burkhalter Net Works, 3CX Installateur Burkhalter Net Works, Estos Burkhalter Net Works, Fanvil Burkhalter Net Works, Microsoft Teams Lösungen Burkhalter Net Works, Telefonie, Internet und Informatik Burkhalter Net Works, Totmann Lösungen Burkhalter Net Works, Alleinarbeiterschutz Alarm Arbeitssicherheit Burkhalter Net Works, Lone Worker Burkhalter Net Works, Sicherheitslösungen, Einbruchmeldesysteme Burkhalter Net Works, ICT Burkhalter Net Works, ICT Zürich Burkhalter Net Works, Patientennotruf Novalert Burkhalter Net Works, Seniorennotruf Novalert Burkhalter Net Works, Burkhalter Net Works Kommunikationslösungen, Burkhalter Net Works Cloud, Burkhalter Net Works 3CX Cloud Telefonie.

Bewertungen

Öffnungszeiten

Zahlungsmöglichkeiten

Cash , Financing , Invoice

Products And Services

-

Mit dem Internet-Zugang fängt alles an

BNW Building Connect ist Ihr vertrauenswürdiger Partner, wenn es darum geht, den idealen Provider für Ihr Gebäude zu identifizieren. Wir legen großen Wert auf eine enge Zusammenarbeit mit unseren Kunden, um deren individuelle Anforderungen und Bedürfnisse genau zu verstehen und die passende Lösung zu entwickeln. Unser Netzwerk umfasst eine Vielzahl renommierter Provider, darunter EWZ, GGA Maur, IWay, peoplefone, sunrise, Swisscom und viele weitere. Dank dieser umfangreichen Partnerschaften können wir Ihnen eine breite Palette von Dienstleistungen und Tarifen anbieten, sodass Sie die beste Option für Ihr Gebäude auswählen können. Unser Ziel ist es, Ihnen einen nahtlosen und zuverlässigen Service zu bieten, damit Sie sich ganz auf Ihr Kerngeschäft konzentrieren können, während wir uns um alle technischen Details kümmern. Zögern Sie nicht, uns noch heute zu kontaktieren, um mehr über unsere Dienstleistungen zu erfahren und gemeinsam den richtigen Provider für Ihr Gebäude zu finden. Wir freuen uns darauf, Ihnen zu helfen!

-

BNW Building Connect

BNW Building Connect bietet intelligente Gebäudetechnik-Lösungen für eine effiziente und moderne Gebäudeverwaltung. Unsere Dienstleistungen umfassen: - Konnektivität: Von der Beratung bis zur Inbetriebnahme sorgen wir für eine zuverlässige Vernetzung Ihrer Gebäudetechnik, um eine reibungslose Kommunikation und Steuerung zu gewährleisten. - Energiemessungen: Wir unterstützen Sie bei der Erfassung und Analyse Ihres Energieverbrauchs, um Einsparpotenziale zu identifizieren und eine effiziente Nutzung sicherzustellen. - Heizungsanlagen: Wir planen, installieren und warten Heizungsanlagen, um für eine angenehme Raumtemperatur und Energieeffizienz zu sorgen. - Klima- und Lüftungsanlagen: Unsere Experten kümmern sich um die Installation und Wartung von Klima- und Lüftungsanlagen, um ein gesundes Raumklima zu gewährleisten. - Sanitäranlagen: Wir bieten professionelle Lösungen für Sanitäranlagen, um den Komfort und die Hygiene in Ihrem Gebäude zu verbessern. - Elektroanlagen und Schaltschränke: Wir installieren und warten Elektroanlagen und Schaltschränke, um eine zuverlässige Stromversorgung und Steuerung zu gewährleisten. - Beschattungsanlagen: Wir integrieren intelligente Beschattungslösungen, um den Lichteinfall und die Raumtemperatur optimal zu steuern. - PV und Ladestationen: Wir planen und installieren Photovoltaik-Anlagen und Ladestationen für Elektrofahrzeuge, um Ihren Gebäudebetrieb nachhaltiger zu gestalten. Mit BNW Building Connect haben Sie einen kompetenten Partner an Ihrer Seite, der Ihnen maßgeschneiderte Lösungen für Ihre Gebäudetechnik bietet.

Video: BNW Building Connect

Link: BNW Building Connect

-

Internetanschluss (DSL-Fiber-Mobil) & SIP Trunk

Bei der Auswahl eines Internetproviders für Ihr Gebäude sollten Sie verschiedene Faktoren berücksichtigen, um sicherzustellen, dass Ihre Anforderungen erfüllt werden. Einige wichtige Aspekte sind: - Die Übertragungsgeschwindigkeit: Stellen Sie sicher, dass der Provider die benötigte Bandbreite für Ihre Anforderungen bereitstellen kann, sei es für einfache Internetnutzung oder für anspruchsvolle Anwendungen wie Videokonferenzen oder das Streamen von Inhalten. - Verfügbarkeit: Prüfen Sie, ob der Provider in Ihrem Gebiet verfügbar ist und eine zuverlässige Netzabdeckung bietet, um Ausfälle zu minimieren. - Initial- und wiederkehrende Kosten: Vergleichen Sie die Kosten verschiedener Anbieter und achten Sie auf versteckte Gebühren oder zusätzliche Kosten, die im Laufe der Vertragslaufzeit entstehen können. - Medium des Internetanschlusses: Entscheiden Sie, ob Sie einen Internetanschluss über Kupfer- oder Glasfaserkabel, Satellit oder mobile Breitbandverbindungen bevorzugen, je nach Ihren Anforderungen an Geschwindigkeit und Zuverlässigkeit. - Breitbandverbindung: Achten Sie darauf, dass der Provider Breitbandverbindungen anbietet, um eine schnelle und stabile Internetverbindung zu gewährleisten. - Vertragslaufzeit und Flexibilität: Prüfen Sie die Vertragslaufzeit und die Flexibilität der Vertragsbedingungen, um sicherzustellen, dass sie zu Ihren Bedürfnissen passen. - Kundensupport und Zuverlässigkeit (SLA): Überprüfen Sie den Kundensupport des Providers und ob er einen Service-Level-Agreement (SLA) anbietet, um im Falle von Problemen eine schnelle Lösung zu gewährleisten. Indem Sie diese Faktoren sorgfältig abwägen, können Sie den besten Internetprovider für Ihr Gebäude auswählen und sicherstellen, dass Ihre Anforderungen erfüllt werden.

-

Sichere Infrastruktur für modernes Arbeiten

Unsere Dienstleistungen im Bereich der sicheren Infrastruktur für modernes Arbeiten umfassen: 1. Netzwerk / Switch / Router / WLAN: Wir planen, implementieren und warten Netzwerk- und WLAN-Infrastrukturen, um eine schnelle und zuverlässige Konnektivität in Ihrem Unternehmen zu gewährleisten. 2. WLAN-Abdeckungsmessung: Wir führen WLAN-Abdeckungsmessungen durch, um die optimale Platzierung von Access Points zu ermitteln und eine gleichmäßige WLAN-Abdeckung in Ihrem Gebäude sicherzustellen. 3. MS365 / Azure / Client-Server: Wir unterstützen Sie bei der Einrichtung und Verwaltung von Microsoft 365, Azure und Client-Server-Systemen, um eine effiziente Zusammenarbeit und Datenverwaltung zu ermöglichen. 4. Monitoring (MDM+RMM): Wir bieten Monitoring-Lösungen für Mobile Device Management (MDM) und Remote Monitoring and Management (RMM), um die Sicherheit und Leistung Ihrer IT-Infrastruktur zu überwachen und zu optimieren. 5. Backup: Wir implementieren Backup-Lösungen, um die Sicherung und Wiederherstellung Ihrer Unternehmensdaten zu gewährleisten und Ausfallzeiten zu minimieren. 6. Firewall: Wir konfigurieren und warten Firewalls, um Ihr Netzwerk vor unerwünschten Zugriffen und Bedrohungen zu schützen und die Sicherheit Ihrer Daten zu gewährleisten. 7. Client Security: Wir implementieren Sicherheitslösungen für Endgeräte, um Ihre Mitarbeiter und Unternehmensdaten vor Cyberbedrohungen zu schützen und die Einhaltung von Sicherheitsrichtlinien zu gewährleisten. Mit unseren umfassenden Dienstleistungen im Bereich der sicheren Infrastruktur für modernes Arbeiten können Sie sicher sein, dass Ihre IT-Infrastruktur optimal geschützt und leistungsfähig ist, um die Anforderungen des modernen Arbeitsumfelds zu erfüllen. Kontaktieren Sie uns gerne, um mehr über unsere Dienstleistungen zu erfahren und gemeinsam eine maßgeschneiderte Lösung für Ihr Unternehmen zu entwickeln

-

Netzwerk / Switch / Router / WLAN

Unsere Dienstleistungen im Bereich der sicheren Infrastruktur für modernes Arbeiten umfassen: 1. Beratung: Wir bieten umfassende Beratungsdienstleistungen, um Ihre individuellen Anforderungen zu verstehen und die passende Lösung für Ihre sichere IT-Infrastruktur zu entwickeln. 2. Planung: Basierend auf der Beratung entwickeln wir einen detaillierten Plan für die Implementierung Ihrer sicheren IT-Infrastruktur, der Ihre Anforderungen und Ziele berücksichtigt. 3. Projektmanagement: Wir übernehmen das Projektmanagement für die Implementierung Ihrer sicheren IT-Infrastruktur, um sicherzustellen, dass das Projekt termingerecht und im Budget abgeschlossen wird. 4. Rollout: Wir setzen den geplanten Rollout Ihrer sicheren IT-Infrastruktur um, um sicherzustellen, dass alle Komponenten ordnungsgemäß installiert und konfiguriert werden. 5. Schulung: Wir bieten Schulungen für Ihre Mitarbeiter an, um sicherzustellen, dass sie mit der sicheren IT-Infrastruktur vertraut sind und diese effektiv nutzen können. 6. Abnahme: Nach Abschluss des Rollouts führen wir eine Abnahme durch, um sicherzustellen, dass die sichere IT-Infrastruktur Ihren Anforderungen entspricht und ordnungsgemäß funktioniert. 7. Unterhalt und Services: Wir bieten kontinuierliche Unterhalts- und Supportdienstleistungen für Ihre sichere IT-Infrastruktur, um einen reibungslosen Betrieb sicherzustellen und eventuelle Probleme schnell zu lösen. Mit unseren umfassenden Dienstleistungen im Bereich der sicheren Infrastruktur für modernes Arbeiten können Sie sicher sein, dass Ihre IT-Infrastruktur optimal geschützt und leistungsfähig ist, um die Anforderungen des modernen Arbeitsumfelds zu erfüllen. Kontaktieren Sie uns gerne, um mehr über unsere Dienstleistungen zu erfahren und gemeinsam eine maßgeschneiderte Lösung für Ihr Unternehmen zu entwickeln.

-

WLAN-Abdeckungsmessung

Wir bieten eine WLAN-Abdeckungsmessung der die verschiedenen Aspekte der WLAN-Abdeckungsmessung abdeckt. Diese sind in der Tat von entscheidender Bedeutung, um sicherzustellen, dass das drahtlose Netzwerk optimal funktioniert und eine zuverlässige Konnektivität bietet. Durch die regelmässige Durchführung von WLAN-Abdeckungsmessungen können Netzwerkadministratoren die Leistung des Netzwerks verbessern, potenzielle Probleme identifizieren und Massnahmen zur Optimierung ergreifen. Die genaue Messung der Signalstärke, -qualität und Abdeckungsbereiche sowie die Standortplanung sind entscheidend für eine effektive WLAN-Infrastruktur. Zudem kann die Fehlerdiagnose und die drahtlose Sicherheit durch Abdeckungsmessungen optimiert werden, um ein sicheres und leistungsfähiges WLAN-Netzwerk zu gewährleisten. - Signalstärke: Die Messung der Signalstärke gibt an, wie stark das WLAN-Signal in einem bestimmten Bereich ist. Dies ist wichtig, um sicherzustellen, dass Geräte eine zuverlässige Verbindung zum Netzwerk herstellen können, ohne dass das Signal zu schwach ist. - Signalqualität: Neben der Stärke ist auch die Qualität des Signals wichtig. Eine hohe Signalstärke bedeutet nicht unbedingt eine gute Signalqualität. Die Signalqualität wird durch Faktoren wie Interferenzen, Rauschen und Störungen beeinflusst. - Abdeckungsbereich: Die Abdeckungsmessung hilft dabei, die Bereiche zu identifizieren, in denen das WLAN-Signal stark ist, und diejenigen, in denen es schwächer wird oder möglicherweise fehlt. Dies ermöglicht es, tote Zonen oder Bereiche mit unzureichender Abdeckung zu erkennen. - Standortplanung: Die Messungen sind auch für die Planung des Standorts von WLAN-Zugangspunkten wichtig. Durch die Analyse der Abdeckungsbereiche können Netzwerkadministratoren entscheiden, wo zusätzliche Hardware platziert werden muss, um eine gleichmässige und zuverlässige Abdeckung zu gewährleisten. - Leistungsoptimierung: Durch die regelmässige Durchführung von WLAN-Abdeckungsmessungen können Netzwerkadministratoren die Leistung ihres drahtlosen Netzwerks optimieren. Dies kann die Anpassung von Einstellungen, die Identifizierung von Störquellen oder die Implementierung von Verbesserungen in der Netzwerkinfrastruktur umfassen. - Fehlerdiagnose: Die Messungen dienen auch der Fehlerdiagnose. Wenn Benutzer über schlechte WLAN-Verbindungen klagen, können Netzwerkadministratoren mithilfe von Abdeckungsmessungen die Ursache für die Probleme identifizieren und entsprechende Massnahmen ergreifen. - Drahtlose Sicherheit: Eine gründliche Abdeckungsmessung kann auch dazu beitragen, Sicherheitsrisiken zu minimieren, indem potenzielle Angriffspunkte und Schwachstellen im WLAN-Netzwerk erkannt werden.

Link: WLAN-Abdeckungsmessung

-

MS365 / Azure / Client-Server

Basierend auf Ihren Anforderungen an eine sichere IT-Infrastruktur für modernes Arbeiten, bieten wir Ihnen maßgeschneiderte Lösungen, die folgende Aspekte umfassen: 1. Office-Anwendungen: Wir unterstützen Sie bei der Einrichtung und Nutzung von Office-Anwendungen wie Word, Excel und PowerPoint in der Cloud, um eine effiziente Zusammenarbeit und Dokumentenverwaltung zu ermöglichen. 2. E-Mail (Exchange Online): Wir implementieren Exchange Online, um eine sichere E-Mail-Kommunikation zu gewährleisten und die Verwaltung von E-Mails und Kalendern zu optimieren. 3. Zusammenarbeit (SharePoint Online, Teams): Wir integrieren SharePoint Online und Teams, um die Zusammenarbeit und den Informationsaustausch zwischen Mitarbeitern zu verbessern und die Produktivität zu steigern. 4. Dateispeicherung (OneDrive): Wir implementieren OneDrive für die sichere und zentrale Speicherung von Dateien, um den Zugriff und die gemeinsame Nutzung von Dokumenten zu erleichtern. 5. Cloud-basierte Dienste / Plattform: Wir bieten Cloud-basierte Dienste und Plattformen für eine flexible und skalierbare IT-Infrastruktur, die es Ihnen ermöglicht, schnell auf sich ändernde Anforderungen zu reagieren. 6. Flexible, ortsunabhängige und sichere Arbeitsumgebungen: Wir schaffen flexible und sichere Arbeitsumgebungen, die es Mitarbeitern ermöglichen, von überall aus effektiv zu arbeiten, ohne Kompromisse bei der Sicherheit einzugehen. 7. Single Sign-On (SSO): Wir implementieren Single Sign-On-Lösungen, um die Authentifizierung zu vereinfachen und den Zugriff auf verschiedene Anwendungen und Dienste zu optimieren. 8. Skalierbarkeit, Flexibilität und Automatisierung: Wir bieten skalierbare, flexible und automatisierte Lösungen, die es Ihnen ermöglichen, Ihre IT-Infrastruktur an sich ändernde Anforderungen anzupassen und effizient zu verwalten. 9. Compliance und Regulierung: Wir unterstützen Sie bei der Einhaltung von Compliance- und Regulierungsanforderungen, um die Sicherheit und Integrität Ihrer Daten zu gewährleisten und rechtliche Vorgaben zu erfüllen. Mit unserer umfassenden Expertise und Erfahrung im Bereich der sicheren IT-Infrastruktur für modernes Arbeiten können Sie sicher sein, dass Ihre Anforderungen erfüllt werden und Ihre IT-Infrastruktur optimal geschützt und leistungsfähig ist. Kontaktieren Sie uns gerne, um mehr über unsere Dienstleistungen zu erfahren und gemeinsam eine maßgeschneiderte Lösung für Ihr Unternehmen zu entwickeln.

-

Monitoring (MDM+RMM)

Aktives Monitoring beinhaltet eine regelmässige und automatisierte Überprüfung von Systemen und Ressourcen. - Kontinuierliche Überprüfung: Aktives Monitoring beinhaltet regelmässige, automatisierte Überprüfungen von Systemen und Ressourcen. Diese Überprüfungen können in kurzen Intervallen durchgeführt werden, um eine Echtzeitansicht der Leistung und des Zustands zu gewährleisten. - Trendanalyse: Aktives Monitoring ermöglicht es, Trends und Muster im Verhalten von Systemen und Ressourcen zu identifizieren. Durch die Analyse dieser Daten können zukünftige Engpässe oder Probleme vorhergesagt und proaktiv angegangen werden. - Sicherheit: Aktives Monitoring spielt auch eine wichtige Rolle bei der Sicherheit von IT-Systemen. Durch die kontinuierliche Überwachung von Sicherheitsereignissen und Anomalien können potenzielle Sicherheitsbedrohungen frühzeitig erkannt und abgewehrt werden. - Compliance: Aktives Monitoring unterstützt die Einhaltung von Compliance-Richtlinien und -Vorschriften, indem es sicherstellt, dass Systeme und Ressourcen den festgelegten Standards entsprechen und regelmässig überprüft werden. - Optimierung: Durch kontinuierliches aktives Monitoring können Schwachstellen und Engpässe in der IT-Infrastruktur identifiziert und optimiert werden, um die Leistung und Effizienz zu steigern. - Kostenoptimierung: Durch die proaktive Identifizierung von Problemen und Engpässen können unnötige Ausfälle und Ausfallzeiten vermieden werden, was zu einer Reduzierung der Betriebskosten und einer effizienteren Nutzung der Ressourcen führt.

Link: Monitoring (MDM+RMM)

-

Backup

Diese Liste enthält wichtige Aspekte, die bei der Implementierung einer umfassenden Backup-Strategie berücksichtigt werden sollten, um sicherzustellen, dass Ihre Daten zuverlässig geschützt sind. Hier ist eine Zusammenfassung der Punkte: 3- Kopien deiner Daten (Original + 2 Backups): Es wird empfohlen, mindestens drei Kopien Ihrer Daten zu erstellen, einschließlich des Originals und zwei Backup-Kopien. Auf diese Weise haben Sie redundante Sicherungen Ihrer Daten, um im Falle eines Datenverlusts auf eine alternative Kopie zurückgreifen zu können. 2- Daten auf zwei unterschiedlichen Medien gesichert: Es ist wichtig, Ihre Daten auf verschiedenen Medien zu sichern, z. B. auf Festplatten, Bandlaufwerken oder in der Cloud. Dadurch wird das Risiko minimiert, dass ein einzelnes Medium ausfällt oder beschädigt wird. 1- eine Kopie der letzten Daten ausserhalb des Standorts: Es ist ratsam, eine Kopie Ihrer Daten an einem externen Standort zu speichern, um sicherzustellen, dass Ihre Daten im Falle eines physischen Schadens am Hauptstandort geschützt sind. Dies kann vor Naturkatastrophen, Diebstahl oder anderen Ereignissen schützen. 1- eine Offline-Kopie der letzten Daten gegen Ransomware: Eine Offline-Kopie Ihrer Daten ist ein effektiver Schutz gegen Ransomware-Angriffe, da diese Art von Malware in der Regel auf Online-Daten zugreifen kann. Durch die Aufbewahrung einer Offline-Kopie können Ihre Daten vor Verschlüsselung und Lösegeldforderungen geschützt werden. 0- das Backup ist verifiziert und enthält keine Fehler: Die regelmässige Überprüfung und Validierung Ihrer Backup-Kopien ist entscheidend, um sicherzustellen, dass Ihre Daten vollständig und korrekt gesichert sind. Durch regelmässige Tests und Verifizierungen können Sie sicherstellen, dass Ihre Backup-Strategie ordnungsgemäss funktioniert und im Ernstfall einsatzbereit ist. Indem Sie diese bewährten Verfahren für die Datensicherung befolgen, können Sie sicherstellen, dass Ihre Daten zuverlässig geschützt sind und im Falle eines Datenverlusts wiederhergestellt werden können.

Link: Backup

-

Firewall

Firewalls spielen eine entscheidende Rolle im Schutz von Netzwerken vor Bedrohungen aus dem Internet. Dabei bieten moderne Firewalls eine Vielzahl von Funktionen, um die Sicherheit zu gewährleisten. Zu den wichtigsten Funktionen gehören die Paketfilterung, bei der eingehende und ausgehende Datenpakete basierend auf definierten Regeln überprüft werden. Zusätzlich zur Paketfilterung bieten Firewalls auch zustandsorientierte Inspektion (Stateful Inspection), bei der der Verbindungszustand überwacht wird, um sicherzustellen, dass nur autorisierte Datenpakete durchgelassen werden. Anwendungsfilterung ermöglicht es, den Datenverkehr auf Anwendungsebene zu kontrollieren, um potenziell schädliche oder unerwünschte Aktivitäten zu blockieren. Dies hilft, gezielte Angriffe auf bestimmte Anwendungen zu verhindern. Intrusion Detection and Prevention (IDS/IPS) Funktionen ermöglichen es der Firewall, verdächtige Aktivitäten zu erkennen und darauf zu reagieren, um potenzielle Angriffe zu stoppen. Firewalls bieten auch Unterstützung für Virtual Private Networks (VPN), um sichere Verbindungen für entfernte Benutzer oder Standorte zu ermöglichen. Zusätzlich bieten Firewalls Logging und Reporting-Funktionen, um Sicherheitsereignisse zu protokollieren und Berichte über die Netzwerkaktivität zu generieren. Dies ermöglicht es Administratoren, die Sicherheit des Netzwerks zu überwachen und auf potenzielle Bedrohungen zu reagieren.

Link: Firewall

-

Client Security

Sicherheit ist ein entscheidender Aspekt in der heutigen vernetzten Welt, insbesondere wenn es um den Schutz von sensiblen Daten und Systemen geht. Es gibt verschiedene Maßnahmen, die Unternehmen ergreifen können, um ihre Sicherheit zu verbessern. Sicherheitsupdates und Patch-Management sind essenziell, um Schwachstellen in Software und Systemen zu schließen und potenzielle Angriffspunkte zu minimieren. Regelmäßige Updates stellen sicher, dass die neuesten Sicherheitsfunktionen implementiert sind und bekannte Sicherheitslücken geschlossen werden. Verschlüsselung ist ein weiterer wichtiger Aspekt der Datensicherheit. Durch die Verschlüsselung von Daten können Unternehmen sicherstellen, dass vertrauliche Informationen vor unbefugtem Zugriff geschützt sind, sowohl während der Übertragung als auch bei der Speicherung. Antivirus- und Anti-Malware-Software sind unverzichtbar, um Malware-Infektionen zu verhindern und schädliche Programme zu erkennen und zu entfernen. Durch regelmäßige Scans und Updates können Unternehmen ihre Systeme vor Bedrohungen schützen. Firewalls spielen eine zentrale Rolle im Schutz von Netzwerken vor unerwünschtem Datenverkehr und potenziellen Angriffen. Durch die Konfiguration von Firewalls können Unternehmen den Datenverkehr überwachen und kontrollieren, um sicherzustellen, dass nur autorisierte Verbindungen zugelassen werden. Benutzererziehung und -Bewusstsein sind ebenfalls entscheidend, um Sicherheitsrisiken durch menschliches Fehlverhalten zu minimieren. Schulungen und Sensibilisierungsmaßnahmen helfen den Mitarbeitern, sich der potenziellen Bedrohungen bewusst zu werden und sicherheitsbewusstes Verhalten zu praktizieren. Eine effektive Geräteverwaltung und Zugriffskontrolle sind wichtig, um sicherzustellen, dass nur autorisierte Geräte auf das Netzwerk zugreifen können und dass die Sicherheitsrichtlinien eingehalten werden. Durch die Implementierung von Zugriffsbeschränkungen und Überwachungstools können Unternehmen die Sicherheit ihrer Systeme verbessern. Sicherung und Wiederherstellung von Daten sind unverzichtbar, um im Falle eines Datenverlusts oder einer Ransomware-Attacke schnell wiederherstellen zu können. Regelmäßige Backups und Notfallwiederherstellungspläne stellen sicher, dass Unternehmen ihre Daten schützen und im Ernstfall schnell wiederherstellen können.

Link: Client Security

-

Kommunikation und Kollaboration in einer modernen Welt

Moderne Unternehmen setzen zunehmend auf leistungsstarke Telefonanlagen wie 3CX oder Net Works Phone, um ihre Kommunikation effizient zu gestalten. Mit 3CX oder Net Works Phone können Unternehmen ihre Telefonie in die Cloud verlagern und von zahlreichen Funktionen wie VoIP, Videokonferenzen und Unified Communications profitieren. Um sicherzustellen, dass Ihre Telefonanlage reibungslos funktioniert, ist ein zuverlässiger Systemsupport unerlässlich. Unsere Experten stehen Ihnen jederzeit zur Verfügung, um bei der Einrichtung, Wartung und Fehlerbehebung Ihrer 3CX oder Net Works Phone Telefonanlage zu unterstützen. Verlassen Sie sich auf unseren professionellen Systemsupport, damit Ihre Kommunikation immer reibungslos läuft. Die Hauptvorteile von Burkhalter Net Works HOSTED 3CX Telefonanlage oder von Net Works Phone zusammengefasst: - Lokales Hosting der 3CX oder Net Works Phone Telefonanlage - Niedrige Anschaffung- und Erweiterungskosten - Hoher Funktionsumfang dank der Office-Integration - Einfache, webbasierte Administration - Höhere Ausfallsicherheit dank cloudbasierten Backups - eine leichte Integration mit Unternehmeranwendungen - Android und iOS kompatibel - Video Konferenzen WebRTC - Unified Communicaton Funktionen

Video: Kommunikation und Kollaboration in einer modernen Welt

Link: Kommunikation und Kollaboration in einer modernen Welt

-

Net Works Phone

Net Works Phone ist die einfache webbasierte Administration die es Ihnen einfach macht, Einstellungen anzupassen und Benutzerkonten zu verwalten. Mit Video-Konferenzen über WebRTC können Sie virtuelle Meetings abhalten und mit Kollegen oder Kunden in Echtzeit zusammenarbeiten. Unsere Plattform gewährleistet zudem eine sichere verschlüsselte Kommunikation, um die Vertraulichkeit Ihrer Daten zu schützen und die Compliance-Anforderungen zu erfüllen. Das VOIP-Telefon ist dabei ein entscheidendes Element der modernen Kommunikationslösung. Aus diesem Grund fragen sich Einsteiger, welche sich mit der IP-Telefonie auseinandersetzen, welches Gerät für sie am geeignetsten ist oder ob man dann nur noch mit dem Computer telefonieren kann. Auch in dieser Frage können wir, zusammen mit unseren Partnern, eine massgeschneiderte Lösung vom günstigen Einsteigertelefon bis zum hochwertigen Business-Telefon anbieten. Unsere Lösung bietet auch eine benutzerfreundliche Android/MAC-App, mit der Sie auch unterwegs auf alle Funktionen zugreifen können. Egal, ob Sie Anrufe entgegennehmen, auf Nachrichten antworten oder an Video-Konferenzen teilnehmen möchten - unsere App ermöglicht es Ihnen, produktiv zu bleiben, egal wo Sie sich befinden. Die Integration von Office 365 und CRM-Apps ist auch über die Android-App verfügbar, sodass Sie stets auf wichtige Informationen zugreifen können. Mit sicherer verschlüsselter Kommunikation können Sie auch über die App vertrauliche Gespräche führen, ohne sich um Datenschutzsorgen machen zu müssen. Unsere Android-App bietet somit eine umfassende Lösung für Ihre Kommunikationsbedürfnisse. Net Works Phone bietet Ihnen bietet eine Vielzahl von Funktionen, die Ihre Arbeitsabläufe optimieren. Mit der Kontaktcenter-Funktion können Sie Anrufe effizient verwalten und Kundenanfragen schnell bearbeiten. Die Integration von Office 365 und CRM-Apps ermöglicht einen nahtlosen Datenaustausch und eine verbesserte Kundenbetreuung. Durch die Auswahl eines freiwählbaren SIP-Trunk-Anbieters haben Sie die Flexibilität, den für Ihre Bedürfnisse am besten geeigneten Anbieter zu wählen. Ebenso umfasst Net Works Phone eine native Microsoft-Teams Integration.

Video: Net Works Phone

Link: Net Works Phone

-

MS Teams

Die native Microsoft Teams-Integration von Net Works Phone bietet eine nahtlose Verbindung zwischen Teams-Benutzern und Net Works Phone-Nutzern. Mit dieser Integration können Sie von den Vorteilen beider Plattformen profitieren und die Kommunikation in Ihrem Unternehmen effizienter gestalten. Hier sind einige der wichtigsten Funktionen der Microsoft Teams-Integration von Net Works Phone: - Telefonie: Nutzen Sie die Telefoniefunktionen von Net Works Phone direkt in Microsoft Teams, um Anrufe zu tätigen und anzunehmen. - Videokonferenzen: Führen Sie Videokonferenzen mit Teams-Benutzern über Net Works Phone und profitieren Sie von einer reibungslosen Zusammenarbeit. - Livechat: Kommunizieren Sie in Echtzeit mit Ihren Teammitgliedern über den Livechat von Microsoft Teams, der nahtlos in Net Works Phone integriert ist. - Net Works Phone zu Teams-Schaltung: Schalten Sie Anrufe von Net Works Phone auf Teams um und umgekehrt, um flexibel zwischen den Plattformen zu wechseln. - Anrufe zwischen Net Works Phone und Teams: Net Works Phone-Benutzer können Teams-Benutzer anrufen und umgekehrt, um eine nahtlose Kommunikation zu gewährleisten. - Ausgehende Anrufe über Net Works Phone: Teams-Benutzer können über Net Works Phone ausgehende Anrufe tätigen und von den Funktionen und Tarifen von Net Works Phone profitieren. Durch die native Microsoft Teams-Integration von Net Works Phone erhalten Sie eine leistungsstarke Lösung für die Kommunikation in Ihrem Unternehmen, die die Vorteile von Teams und Net Works Phone optimal kombiniert.

Link: MS Teams

-

Unified Communication and Collaboration UCC

Unified Communication and Collaboration (UCC) ist ein Konzept, das darauf abzielt, die Kommunikation und Zusammenarbeit in Unternehmen zu verbessern, indem verschiedene Kommunikationsdienste und Tools in einer integrierten Plattform zusammengeführt werden. Durch UCC können Mitarbeiter nahtlos miteinander kommunizieren und zusammenarbeiten, unabhängig von ihrem Standort oder den verwendeten Geräten. Hier sind einige wichtige Aspekte der Bedeutung von Unified Communication and Collaboration: 1. Integration von Kommunikationsdiensten: UCC ermöglicht die Integration von verschiedenen Kommunikationskanälen wie Sprache, Video, Messaging und E-Mail in einer einzigen Plattform, um die Kommunikation effizienter zu gestalten. 2. Zusammenarbeit und Kollaboration: UCC erleichtert die Zusammenarbeit zwischen Mitarbeitern, Teams und Abteilungen, indem es Tools wie gemeinsame Dokumentenbearbeitung, virtuelle Besprechungen und Team-Chats bereitstellt. 3. Mobilität: UCC ermöglicht es Mitarbeitern, von überall aus und auf verschiedenen Geräten auf die Kommunikations- und Zusammenarbeitstools zuzugreifen, was die Flexibilität und Mobilität im Arbeitsalltag erhöht. 4. Effizienzsteigerung: Durch die Integration von Kommunikationsdiensten und Kollaborationstools können Unternehmen ihre Arbeitsprozesse optimieren, die Produktivität steigern und die Effizienz im Unternehmen verbessern. 5. Kostenreduktion: UCC kann dazu beitragen, die Kosten für die Kommunikationstechnologie zu senken, indem redundante Systeme eliminiert und die Nutzung von cloudbasierten Diensten optimiert wird. 6. Bessere Benutzererfahrung: UCC bietet den Mitarbeitern eine nahtlose und konsistente Benutzererfahrung, unabhängig davon, welches Kommunikationstool sie verwenden, was zu einer höheren Zufriedenheit und Effektivität führt. Insgesamt kann Unified Communication and Collaboration dazu beitragen, die Kommunikation und Zusammenarbeit in Unternehmen zu verbessern, die Effizienz zu steigern und die Mitarbeiterzufriedenheit zu erhöhen.

-

Video-Conferencing

Vielen Dank für Ihr Interesse an Videokonferenzen und der Unterstützung von Net Works Phone bei der Implementierung dieser Technologie. Wir bieten maßgeschneiderte Lösungen für Ihre individuellen Anforderungen und unterstützen Sie gerne bei jedem Schritt des Prozesses. Hier sind einige der Leistungen, die wir im Bereich Videokonferenzen anbieten: 1. Bedarfsanalyse: Wir führen eine detaillierte Analyse Ihrer Anforderungen und Ziele durch, um die passende Videokonferenzlösung für Ihr Unternehmen zu identifizieren. 2. Planung und Vorschlag: Basierend auf der Bedarfsanalyse erstellen wir einen maßgeschneiderten Plan für die Implementierung der Videokonferenzlösung und unterbreiten Ihnen einen detaillierten Vorschlag. 3. Umsetzung und Rollout: Unser erfahrenes Team setzt die geplante Videokonferenzlösung um und sorgt für einen reibungslosen Rollout in Ihrem Unternehmen. 4. Testphase: Wir führen umfangreiche Tests durch, um sicherzustellen, dass die Videokonferenzlösung einwandfrei funktioniert und Ihren Anforderungen entspricht. 5. Übergabe an den Kunden / Kundenabnahme: Nach erfolgreicher Implementierung übergeben wir Ihnen die Videokonferenzlösung und führen eine Kundenabnahme durch, um sicherzustellen, dass alle Anforderungen erfüllt sind. 6. Wartung und Support: Wir bieten kontinuierliche Wartung und Support für Ihre Videokonferenzlösung, um einen reibungslosen Betrieb sicherzustellen und eventuelle Probleme schnell zu lösen. 7. Weiterentwicklung: Wir halten uns stets über die neuesten Entwicklungen im Bereich Videokonferenzen auf dem Laufenden und unterstützen Sie bei der Weiterentwicklung Ihrer Lösung, um sicherzustellen, dass sie stets auf dem neuesten Stand der Technik ist. Mit Net Works Phone als Partner können Sie sicher sein, dass Ihre Videokonferenzlösung professionell geplant, implementiert und unterstützt wird. Kontaktieren Sie uns gerne, um mehr über unsere Dienstleistungen im Bereich Videokonferenzen zu erfahren und gemeinsam die passende Lösung für Ihr Unternehmen zu finden.

Link: Video-Conferencing

-

Safty first!

IT Security steht für Informationstechnologiesicherheit und bezieht sich auf alle Massnahmen, Praktiken und Technologien, die darauf abzielen, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen in IT-Systemen zu schützen. Die Bedeutung von IT Security liegt in der Notwendigkeit, sensible Daten vor unbefugtem Zugriff, Manipulation, Diebstahl oder Zerstörung zu schützen. Hier sind einige Hauptaspekte der Bedeutung von IT Security. Die Bedeutung von IT Security hat in den letzten Jahren aufgrund der zunehmenden Digitalisierung und Vernetzung von Unternehmen weiter zugenommen. Eine effektive IT Security ist entscheidend, um Datenschutzverletzungen, finanzielle Verluste und Beeinträchtigungen des Geschäftsbetriebs zu verhindern. - Vertraulichkeit - Integrität - Verfügbarkeit - Authentifizierung und Autorisierung - Netzwerksicherheit - Endgerätesicherheit - Sicherheitsrichtlinien und Schulungen

Video: Safty first!

Link: Safty first!

-

Videoüberwachung CCTV

Insgesamt bieten CCTV-Systeme eine effektive Möglichkeit um Bereiche zu überwachen, Sicherheitsbedrohungen zu identifizieren und die Sicherheit von Menschen und Eigentum zu gewährleisten. CCTV steht für "Closed Circuit Television" und bezieht sich auf ein System von Überwachungskameras, die dazu dienen, bestimmte Bereiche oder Standorte zu überwachen und zu überprüfen. Eine zuverlässige Videoüberwachung beruht auf der Installation der Kameras am richtigen Ort. Man kann sichtbare IP-Kameras im Aussenbereich montieren oder unauffällige Kameras im Innenbereich installieren. Da Überwachungskameras eine grosse Datenmenge erzeugen ist es wichtig, die relevanten, wichtigen Informationen auszufiltern zu können. Dabei hilft die Software in den hochwertigen Kameras welche automatisch Bewegungen zwischen Eindringlingen, Tieren oder wehenden Pflanzen unterscheiden können. So ersparen Sie sich unnötige Einsätze vor Ort. Nebst der Beratung für die Videoüberwachung mit einer intelligenten Videoanalyse können wir Ihnen auch Hilfe bei der Installation der Verkabelung für die Überwachungskameras bieten. Auch beim Datenschutz können wir Ihnen gerne beratend zur Seite stehen. - Überwachungskameras - Überwachungsmonitor - Aufzeichnung und Speicherung (kontinuierlich oder Events) - Übertragung und Freigabe an Dritte - Sicherheit und Überwachung - Datenschutz und rechtliche Aspekte - Integration mit anderen Sicherheitssystemen

Link: Videoüberwachung CCTV

-

Zutrittskontrolle (ZUKO)

Zutrittskontrolle (Zuko) *Zutrittskontrolle (Zuko): Sicherheit und Effizienz vereint** Die Zutrittskontrolle (Zuko) stellt eine effektive Möglichkeit dar, den Zugang zu Gebäuden und sensiblen Bereichen zu steuern und zu überwachen. Dies ist entscheidend, um die Sicherheit von Mitarbeitern, Besuchern und Eigentum zu gewährleisten. In einer Zeit, in der Sicherheitsanforderungen stetig steigen, bieten moderne Zutrittskontrollsysteme eine zuverlässige Lösung für die sichere Bewegung innerhalb definierter Bereiche. Ein wesentlicher Vorteil der Zutrittskontrolle ist die flexible Verwaltung der Zutrittsberechtigungen. Diese können individuell pro Tür, nach Raumzonen oder innerhalb spezifischer Sicherheitsbereiche organisiert werden. So lässt sich sicherstellen, dass nur autorisierte Personen Zugang zu sensiblen Bereichen erhalten. Darüber hinaus können die zeitlichen Zutrittsintervalle präzise konfiguriert werden, um den Zugang zu bestimmten Zeiten zu gewähren oder zu verwehren. Die Integration von Zutrittskontrollsystemen mit anderen Sicherheitslösungen, wie beispielsweise Zeiterfassungssystemen, ist oft sinnvoll und gewünscht. Dies ermöglicht nicht nur eine umfassende Überwachung und Aufzeichnung der Zutritte, sondern auch eine effiziente Verwaltung der Arbeitszeiten der Mitarbeiter. Durch diese Kombination wird das Sicherheitsniveau erheblich gesteigert und gleichzeitig administrative Aufwände reduziert. Wir installieren modernste Technik, darunter Biometrie-Leser und Zeiterfassungsterminals, um Ihnen maßgeschneiderte Zutrittskonzepte zu bieten. Gemeinsam mit Ihnen erarbeiten wir durchdachte Lösungen, die auf Ihre spezifischen Anforderungen abgestimmt sind, und setzen diese professionell um. Vertrauen Sie auf unsere Expertise in der Zutrittskontrolle, um die Sicherheit Ihrer Räumlichkeiten nachhaltig zu verbessern.

Link: Zutrittskontrolle (ZUKO)

-

Alarmierung

Mit Net Works ALERTING steht Ihnen eine innovative und hochverfügbare Alarmierungslösung zur Verfügung, welche automatisch Gefahrensituationen erkennt und so alleinarbeitende Personen sichert. Dabei werden Mitarbeitende und Einsatzkräfte schnell und zuverlässig informiert, alarmiert und mobilisiert. Net Works ALERTING überwacht auch Maschinen und erhöht die Produktivität durch ein professionelles Störungsmanagement. Wir stehen Ihnen rund um Ihr Alarmierungs-Projekt gerne hilfreich zur Seite. Qualität ist unsere Stärke – überzeugen Sie sich selbst. - Schnelle Implementierung - Sicheren Zugriff (SSL/TLS) inkl. Authentifizierung (Login/Passwort/Zertifikat) von überall her (Internetzugang) - Keine Wartungs- und Instandhaltungskosten (im Net Works ALERTING-Service enthalten) - Hohe Verfügbarkeit (Redundanz durch Hot-Stand-By und Watchdog-Überwachung) - Flexible Stammdatenpflege über Webinterface - Anpassungsfähiger Betrieb (Skalierung der User) - Zentralisierung aller Haustechnikmeldungen - Professionelle Alarmierung auch für KMUs - Geringe Investitionskosten (novaConnector, Erstinstallation)

Video: Alarmierung

Link: Alarmierung

-

Alleinarbeiterschutz, Lone Worker-App

Allein arbeitende Personen müssen darauf vertrauen können, in kritischen Situationen schnell Unterstützung zu bekommen. Ungeachtet dessen, ob es um die Nachtschwester im Spital, die SPITEX Mitarbeiterin oder den Mitarbeiter in einer Industrieanlage geht: Mit unserer Alleinarbeiterlösung (Lone Worker) kann nicht nur willentlich Alarm ausgelöst werden, Notsituationen werden sogar automatisch erkannt. Definierte Alarmprozesse, genaue Lokalisierung und ein durchdachtes Eskalationsmanagement gewährleisten schnelle und gezielte Hilfe. Unsere Lösung erfüllt auch die Anforderungen der SUVA, indem eine überwachte, ständige Verbindung zu einer App besteht und so sichergestellt ist, dass der Mitarbeitende tatsächlich auch immer geschützt ist. - Engineering: Wir analysieren, beraten und erarbeiten ein Konzept für den Personenschutz - Installation: Wir konfigurieren, integrieren und nehmen die Lösung in Betrieb - Dokumentation: Wir dokumentieren die Personenschutz-Alleinarbeiterlösung - Schulung: Wir schulen die Nutzenden und Verantwortlichen - Unterhalt: Wir warten, überwachen und erweitern die Personenschutz-Alleinarbeiterlösung

-

Backup

3-2-1 Backup Regel Für eine maximal zuverlässige Datensicherung und um Sie vor Datendiebstahl oder Datenverlust optimal zu schützen empfehlen wir die Erweiterung auf die 3-2-1-Backup-Regel. Ein "Backup" bezieht sich auf eine Sicherungskopie oder eine Kopie von Daten, die erstellt wird, um die Informationen im Falle von Datenverlust oder einer Beschädigung der Originaldaten wiederherstellen zu können. Das Hauptziel eines Backups besteht darin, sicherzustellen, dass wichtige Daten nicht dauerhaft verloren gehen und dass sie im Bedarfsfall wiederhergestellt werden können. Hier sind einige wichtige Aspekte zur Bedeutung von Backups. Es gibt verschiedene Arten von Backups, einschliesslich vollständiger Backups, inkrementeller Backups und differentieller Backups, die jeweils unterschiedliche Ansätze zur Sicherung und Wiederherstellung von Daten bieten. Die Wahl der Backup-Strategie hängt von den spezifischen Anforderungen und Prioritäten des Nutzers oder der Organisation ab. Nutzen Sie unserer Expertise, gerne erstellen wir Ihr passendes Backup-Konzepts. 3- Kopien deiner Daten (Original + 2 Backups) 2- Daten auf zwei unterschiedlichen Medien gesichert 1- eine Kopie der letzten Daten ausserhalb des Standorts 1- eine Offline-Kopie der letzten Daten gegen Ransomware 0- das Backup ist verifiziert und enthält keine Fehler

Link: Backup

-

Firewall

Firewalls sind eine grundlegende Komponente der Netzwerksicherheit und spielen eine wichtige Rolle bei der Absicherung von Netzwerken und Systemen vor einer Vielzahl von Bedrohungen. Durch die Implementierung von Firewalls können Organisationen die Sicherheit ihres Netzwerks verbessern und sensible Daten vor unbefugtem Zugriff schützen. Eine Firewall ist ein Sicherheitsmechanismus, der dazu dient, ein Netzwerk oder einen Computer vor unautorisiertem Zugriff, Datenangriffen, Malware und anderen Bedrohungen aus dem Internet oder anderen Netzwerken zu schützen. Die Firewall kann entweder eine Hardwarekomponente, eine Softwareanwendung oder eine Kombination aus beidem sein. - Paketfilterung - Zustandsorientierte Inspektion (Stateful Inspection) - Anwendungsfilterung - Intrusion Detection and Prevention (IDS/IPS) - Virtual Private Network (VPN) Unterstützung - Logging und Reporting

Link: Firewall

-

Client Security

Diese Massnahmen sind entscheidend, um Client-Systeme vor einer Vielzahl von Bedrohungen wie Malware, Datenlecks, Identitätsdiebstahl und anderen Sicherheitsrisiken zu schützen. Ein umfassender Ansatz zur Client-Sicherheit ist wichtig, um die Vertraulichkeit, Integrität und Verfügbarkeit von Daten und Systemen zu gewährleisten. Client Security bezieht sich auf die Sicherheitsmassnahmen, die auf Client-Computern oder -Geräten implementiert werden, um sie vor Bedrohungen und Angriffen zu schützen. Ein "Client" bezieht sich normalerweise auf einen Computer oder ein Gerät, das mit einem Netzwerk verbunden ist und Dienste von einem Server anfordert. - Sicherheitsupdates und Patch-Management - Verschlüsselung - Antivirus- und Anti-Malware-Software - Firewalls - Benutzererziehung und -bewusstsein - Geräteverwaltung und Zugriffskontrolle - Sicherung und Wiederherstellung

Link: Client Security

-

Monitoring (MDM+RMM)

Aktives Monitoring spielt eine entscheidende Rolle in der IT-Verwaltung, da es dazu beiträgt, die Verfügbarkeit, Zuverlässigkeit und Leistung von Systemen zu gewährleisten und Ausfallzeiten zu minimieren. Dies ist besonders wichtig in geschäftskritischen Umgebungen, in denen eine unterbrochene IT-Infrastruktur erhebliche Auswirkungen auf den Geschäftsbetrieb haben kann. Das aktive Monitoring bezieht sich auf den fortlaufenden Prozess der Überwachung von Systemen, Netzwerken, Anwendungen oder anderen IT-Ressourcen durch aktive Massnahmen und Echtzeitüberwachung. Im Gegensatz zu passivem Monitoring, bei dem Daten retrospektiv analysiert werden, zielt aktives Monitoring darauf ab, proaktiv Ereignisse zu identifizieren, bevor sie zu Problemen führen können. - Kontinuierliche Überprüfung: Aktives Monitoring beinhaltet regelmässige, automatisierte Überprüfungen von Systemen und Ressourcen. Diese Überprüfungen können in kurzen Intervallen durchgeführt werden, um eine Echtzeitansicht der Leistung und des Zustands zu gewährleisten. - Echtzeit-Feedback: Das System gibt sofortiges Feedback über den Status und die Leistung. Dies ermöglicht es den Administratoren, schnell auf potenzielle Probleme zu reagieren, bevor sie sich auf die Benutzer oder den Geschäftsbetrieb auswirken. - Automatisierte Warnmeldungen: Aktives Monitoring ist oft mit Warnsystemen verbunden, die automatisch Benachrichtigungen oder Alarme generieren, wenn vordefinierte Schwellenwerte überschritten werden oder Unregelmässigkeiten erkannt werden. Diese Warnungen ermöglichen es den Verantwortlichen, proaktiv Massnahmen zu ergreifen. - Leistungsanalyse: Es umfasst die Überwachung der Leistung von Anwendungen, Netzwerken oder Servern. Durch die Analyse von Leistungsdaten können Engpässe, Latenzprobleme oder andere Flaschenhälse identifiziert und behoben werden. - Skalierbarkeit: Aktives Monitoring kann auf verschiedene Ressourcen und Systeme skaliert werden, um eine umfassende Überwachung der gesamten IT-Infrastruktur sicherzustellen, unabhängig von deren Grösse oder Komplexität. - Reaktionsfähigkeit: Einer der Hauptzwecke des aktiven Monitorings besteht darin, schnell auf auftretende Probleme zu reagieren. Durch die Automatisierung von Reaktionsmechanismen können viele Probleme behoben werden, bevor sie sich auf die Benutzererfahrung auswirken.

Link: Monitoring (MDM+RMM)

-

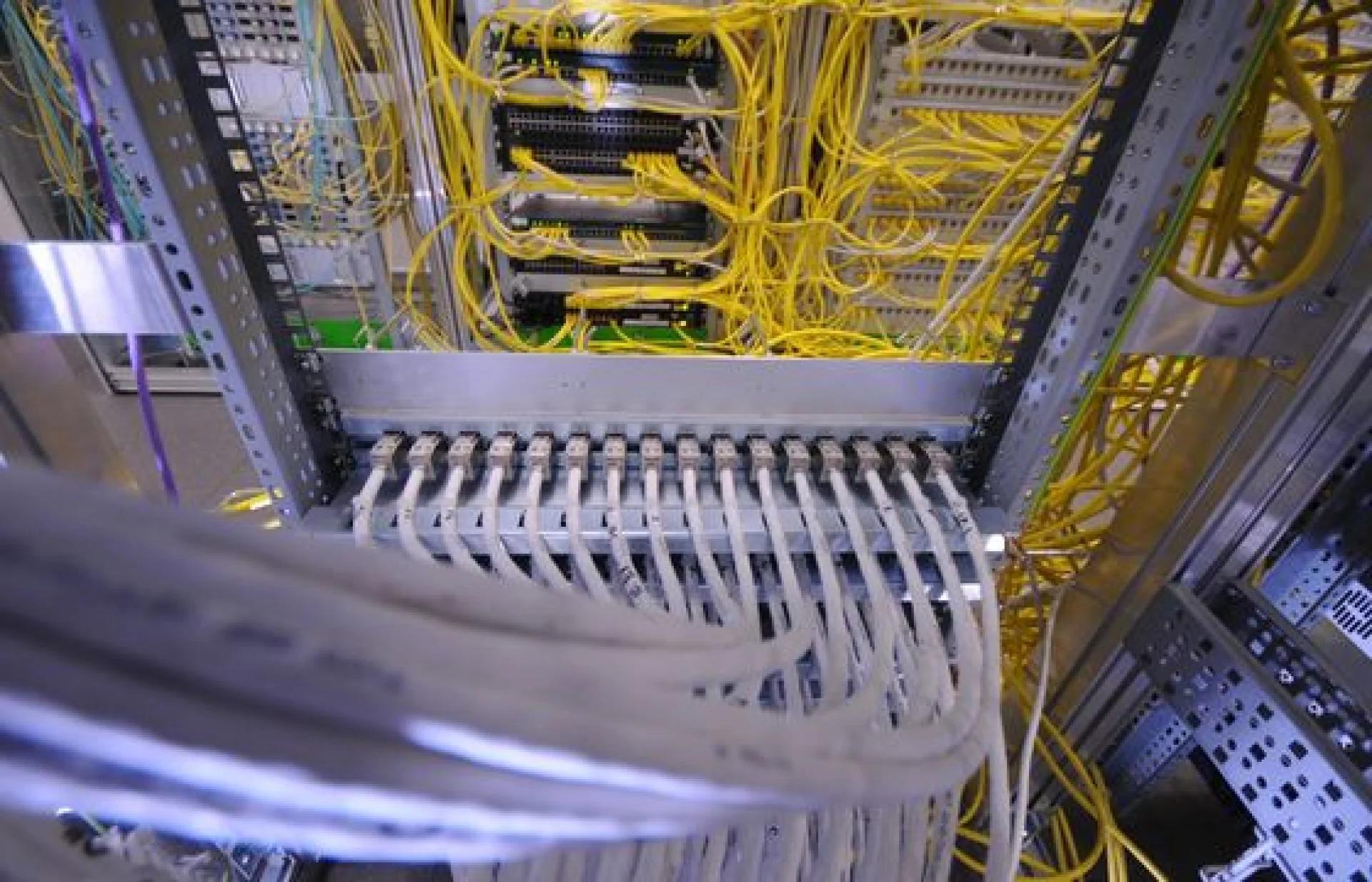

Eine sichere und zuverlässige Infrastruktur ist elementar wichtig

Die Netzwerk-Infrastruktur ist in vielen Unternehmungen absolut zentral. Weil bereits kurze Ausfallzeiten zu grossen Problemen führen können, muss eine moderne Netzwerk-Infrastruktur nicht nur zuverlässig und leistungsstark sein, sondern auch sicher und flexibel. Und zwar unabhängig davon, welche Devices genutzt werden. Heute kommen neben stationären Desktops auch sehr viele Mobile Devices wie Tablets, Laptops, Smartphones etc. zum Einsatz. Auch sie sollen sicher und zuverlässig in die Firmen Netzwerk-Infrastruktur eingebunden werden. Unsere Lösungen erfüllen die heutigen Bedürfnisse und bilden auch gleich die Basis für zukünftige Aufgaben. Wir planen, installieren und unterhalten moderne Netzwerk-Infrastrukturen. Die Kommunikationstechnik ist das Verschmelzen der Bereiche IT (Informationstechnik), Netzwerksicherheit und TK (Telekommunikation). Die Bezeichnung wird daher auch oft im Zusammenhang mit All-IP verwendet. Dabei geht es vor allem um die Übertragung von Sprache und Daten zwischen Devices und den verschiedenen Dienstleistungen und Anwendungen, die damit verbunden sind. - Planung: Wir planen und dimensionieren die Netzwerk-Infrastruktur nach Ihren Bedürfnissen - Evaluieren der Technologie: Wir wählen die Technologie, die zu den heutigen, aber auch zukünftigen Bedürfnissen passt - Beschaffung: Wir arbeiten mit verschiedenen Lieferanten und Partnern zusammen - Installation: Wir installieren alle nötigen Komponenten gemäss den Hersteller- und - Planungsvorgaben - Qualitätssicherung: Wir sind zertifizierter Partner von namhaften Herstellern - Dokumentation: Wir dokumentieren und protokollieren Netzwerk-Infrastrukturen - Unterhalt: Wir erweitern und passen, falls nötig, die Netzwerk-Infrastruktur an

Link: Eine sichere und zuverlässige Infrastruktur ist elementar wichtig

-

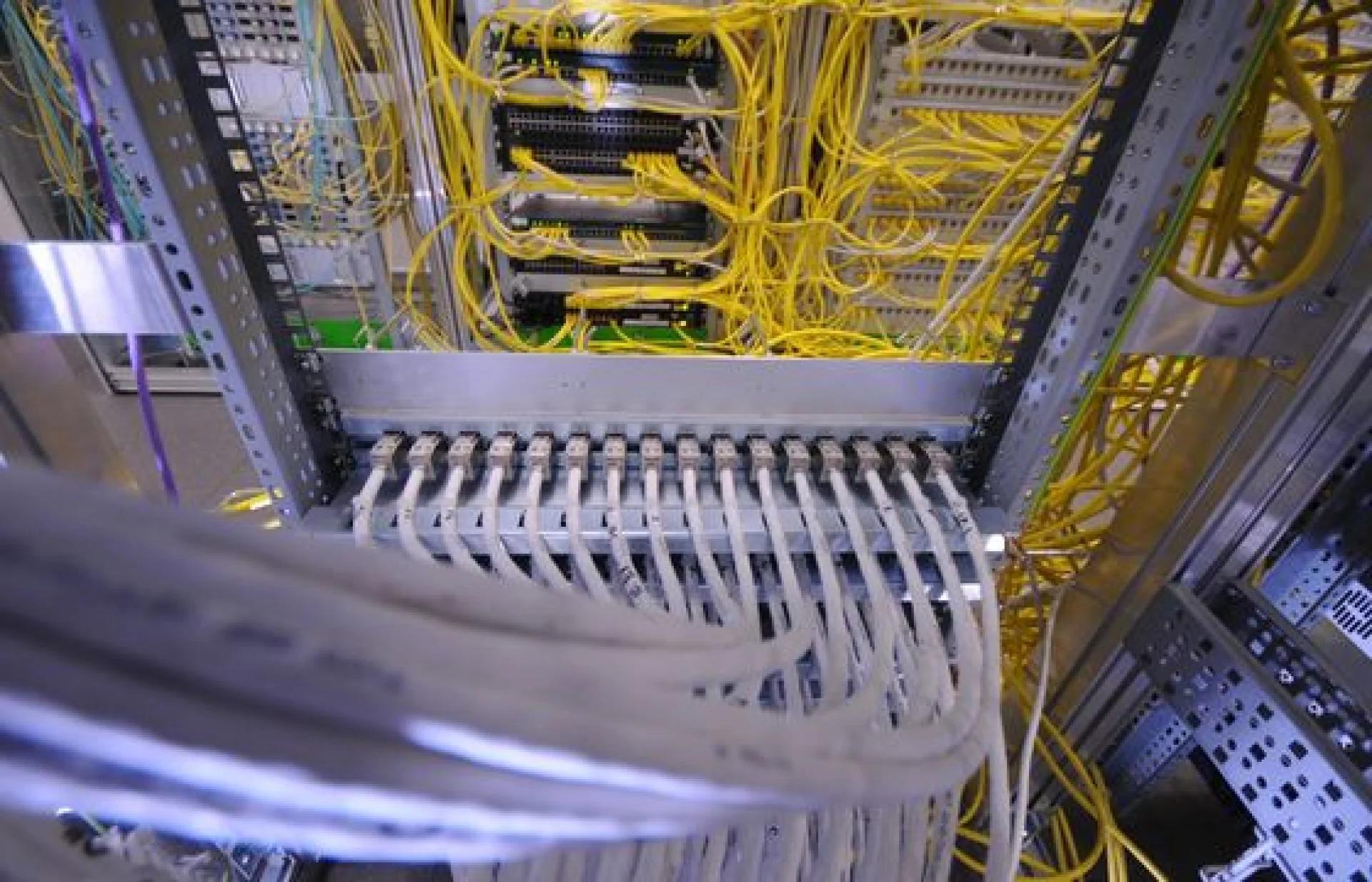

Universelle Kommunikationsverkabelung (UKV)

Heutzutage bildet die universelle Kommunikationsverkabelung (UKV) das Rückgrat der Gebäudeverkabelung in Unternehmen und auch im modernen Wohnungsbau. Wir decken die ganze Palette im Zusammenhang mit Universellen Kommunikationsverkabelungen ab. Angefangen bei einfachen Arbeitsplatz-Verkabelungen, über Backbone-Installationen bis zu Komplettinstallationen von Rechenzentren. - Planung: Wir planen und dimensionieren die Netzwerk-Infrastruktur nach Ihren Bedürfnissen -Evaluieren der Technologie: Wir wählen die Technologie, die zu den heutigen, aber auch zukünftigen Bedürfnissen passt - Beschaffung: Wir arbeiten mit verschiedenen Lieferanten und Partnern zusammen - Installation: Wir installieren alle nötigen Komponenten gemäss den Hersteller- und - ------- - Planungsvorgaben - Qualitätssicherung: Wir sind zertifizierter Partner der namhaften Hersteller - Dokumentation: Wir dokumentieren und protokollieren Netzwerk-Infrastrukturen - Unterhalt: Wir erweitern und passen, falls nötig, die Netzwerk-Infrastruktur an

-

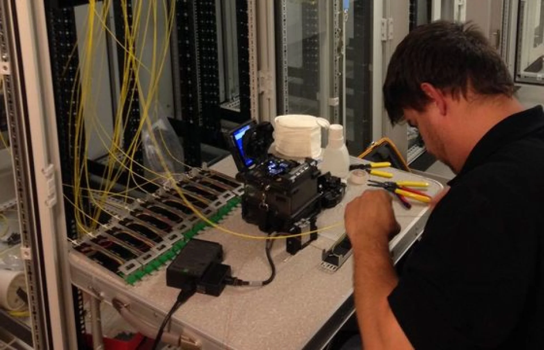

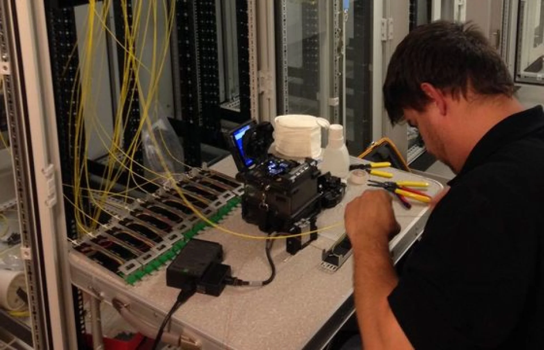

Glasfaser LWL-Technik

Da die Datenmengen exponentiell steigen, hat die Glasfaser bereits heute in einigen Bereichen die Kupferleitungen abgelöst. Im Geschäftsumfeld bestehen durch längere Distanzen oft besondere Anforderungen an die Netzwerk-Infrastruktur. Aus diesem Grund empfiehlt sich der Einsatz einer Glasfaserlösung, die auch mit mehreren Hundert Metern Reichweite problemlos realisiert werden kann. Die optischen Signale werden bidirektional (Hin- und Rückkanal) via Glasfaser übertragen. Eine Faser pro Arbeitsplatz reicht weitgehend aus. Neben längeren Distanzen kann mit Glasfasern auch die Anzahl an Kabeln sowie der Platz im Serverraum beträchtlich reduziert werden. - Planung: Wir planen und dimensionieren die Netzwerk-Infrastruktur nach Ihren Bedürfnissen - Beschaffung: Wir arbeiten mit verschiedenen Lieferanten und Partnern zusammen - Installation: Wir installieren alle nötigen Komponenten gemäss den Hersteller- und - -- - - Planungsvorgaben - Qualitätssicherung: Wir sind zertifizierter Partner der namhaften Hersteller - Dokumentation: Wir dokumentieren und protokollieren Netzwerk-Infrastrukturen - Unterhalt: Wir erweitern und passen, falls nötig, die Netzwerk-Infrastruktur an

Link: Glasfaser LWL-Technik

-

LWL-Spleissen

LWL Fusion Spleissen heisst: Das Verbinden, bzw. Verschweissen von Glasfaserkabeln. Diese Spleiss Technik kommt zum Einsatz, wenn Glasfaserstücke miteinander verbunden werden sollen. Man kann auf diese Weise eine Leitung verlängern oder auch reparieren. Bei dieser aufwendigen Tätigkeit kommt es auf eine gute Schulung, Konzentration und Genauigkeit drauf an. Um die lichtleitenden Kerne haargenau verbinden zu können, braucht es viel Erfahrung um die grösstmögliche Leistung aus den verbunden Lichtwellenleiterstücke erhalten zu können. Fusion bedeutet, dass beim Spleissvorgang keine weiteren Materialien, ausser den beiden Lichtwellenleitern, verwendet werden. Zum Ablauf einer Spleissung: Die Glasfasern werden dazu im Spleissgerät exakt justiert und anschliessend durch einen Lichtbogen transparent miteinander verschmolzen. Unsere Profis messen zum Abschluss die Dämmungswerte welche nicht höher als 0,1DB sein dürfen. Der Idealwert liegt bei 0,02DB. Als Net Works LWL Kompetenzzentrum legen wir viel Wert auf die professionelle Aus- und laufende Weiterbildung unserer Mitarbeiter, die neuesten Spleiss- und Messgeräte und Flexibilität.

-

Telefonlösung Burkhalter Net Works

Sie wünschen ein IP-Telefon, dann können Sie aus einer breiten Palette von Terminals und Zubehör auswählen. Unser Produkt Net Works PHONE basierend auf 3CX bietet offene Schnittstellen für SIP-Trunks und VoIP-Provider.

-

Telefonanlage 3CX Net Works Phone

Burkhalter Net Works PHONE ist eine umfassende Kommunikationslösung, die Funktionalität und Mobilität in der Cloud vereint. Hier sind einige der Hauptmerkmale: 1. Mobilität: Mit modernen Apps für Android und iOS können Sie von überall aus Arbeiten 2. Intelligentes Anrufmanagement: Funktionen wie IVR, Warteschleifen und Kontaktcenter-Integration sind enthalten 3. Unified Communications: Integrierte Kommunikationswerkzeuge wie Präsenzanzeige, Web- und Videokonferenzen, Instant Messaging, Fax- und Voicemail-to-E-Mail 4. Integration: Nahtlose Integration mit Office 365, CRM-Systemen und bestehenden Datenbanken 5. Kosten: Keine zusätzlichen Kosten für Betrieb, Wartung und Unterhalt, da das System stets auf dem neuesten Stand gehalten wird Diese Lösung basiert auf 3CX und bietet offene Schnittstellen für SIP-Trunks und VoIP-Provider. Sie ist ideal für Unternehmen, die eine flexible und effiziente Microsoft Teams ist, eine umfassende Plattform für Zusammenarbeit und Kommunikation, die Teil von Microsoft 365 ist. Hier sind einige der Hauptfunktionen: 1. Chats und Kanäle: Teams ermöglicht es Ihnen, in Echtzeit zu chatten und Kanäle für verschiedene Projekte oder Teams zu erstellen 2. Meetings und Videokonferenzen: Sie können Online-Meetings organisieren, an denen Teilnehmer per Video oder Audio teilnehmen können. Funktionen wie Bildschirmfreigabe und Aufzeichnungen sind ebenfalls verfügbar 3. Dateifreigabe und -speicherung: Teams integriert sich nahtlos mit OneDrive und SharePoint, sodass Sie Dateien einfach teilen und gemeinsam bearbeiten können 4. Integration von Apps: Sie können verschiedene Apps und Dienste wie Planner, Power BI und andere in Teams integrieren, um Ihre Arbeitsabläufe zu optimieren 5. Sicherheit und Compliance: Teams bietet robuste Sicherheits- und Compliance-Funktionen, um Ihre Daten zu schützen Diese Funktionen machen Microsoft Teams zu einem leistungsstarken Werkzeug für die Zusammenarbeit in Unternehmen jeder Größe, die eine Kommunikationslösung suchen. Die 3CX-Telefonanlage ist eine softwarebasierte VoIP-Telefonanlage, die traditionelle Telekommunikationssysteme ersetzt. Sie ermöglicht das Durchführen, Empfangen und Vermitteln von Anrufen über das Internet. Hier sind einige wichtige Punkte zur 3CX-Anlage: 1. Installation: • Hosting-Optionen: Sie können 3CX entweder von 3CX selbst hosten lassen, in einer privaten Cloud (z.B. Google, Amazon, Azure) oder lokal auf einem eigenen Server installieren • Systemanforderungen: Für die Installation auf Windows benötigen Sie mindestens Windows 10 oder Windows Server 2016, einen Mehrkern-Prozessor und mindestens 2 GB RAM 2. Funktionen: • Anrufweiterleitung und -Vermittlung: 3CX unterstützt alle grundlegenden Funktionen einer herkömmlichen Telefonanlage, wie Anrufweiterleitung, Anrufvermittlung und Voicemail • Erweiterte Funktionen: Dazu gehören Call Queues, Ringgruppen, Konferenzschaltungen und Integration mit CRM-Systemen 3. Netzwerk- und Sicherheitsanforderungen: • Firewall-Konfiguration: Es ist wichtig, die Firewall richtig zu konfigurieren, um VoIP-Traffic zu ermöglichen • DNS-Konfiguration: Die Konfiguration von Split DNS ist erforderlich, damit der 3CX-FQDN sowohl intern als auch extern korrekt aufgelöst wird

Branchen

Telekommunikationsunternehmen0444368888 044-436-88-88 +41444368888 0844802080 0844-802-080 +41844802080

Stadtplan Hohlstrasse 475

Loading map...